Raspberry Pi RP2350: Hacker Durchbrechen Sicherheitsbarrieren – Wirst Du Der Nächste Sein?

2025-01-23

Autor: Lukas

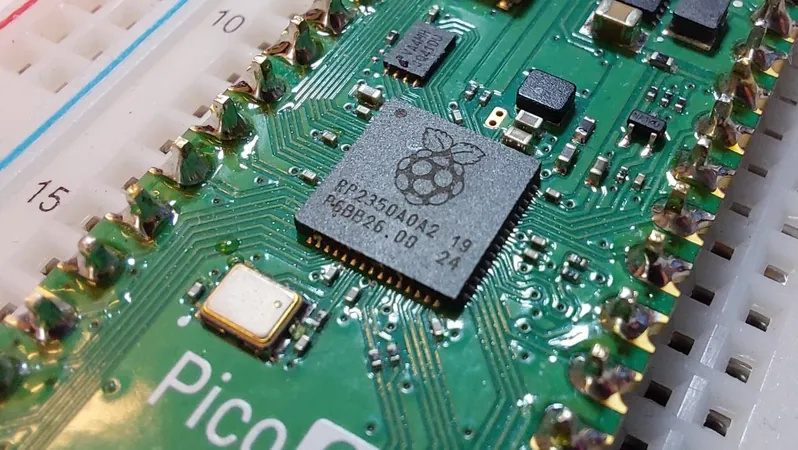

Der Mikrocontroller Raspberry Pi RP2350 ist mit fortschrittlichen Sicherheitsfunktionen ausgestattet, wie zum Beispiel ARM TrustZone und nur einmal programmierbarem Speicher (One-Time Programmable, OTP), der für die Speicherung kryptografischer Schlüssel konzipiert ist.

Im August 2024 rief Raspberry Pi einen Hacking-Wettbewerb ins Leben, um die Sicherheit des RP2350 auf die Probe zu stellen. Mit einem Preisgeld von insgesamt 20.000 US-Dollar lockte der Bug Bounty erneut Hacker an, die kreative Wege fanden, um die Sicherheitsvorkehrungen zu umgehen. Kurz vor Ende des Wettbewerbs wurden vier Gewinner verkündet, die sich das volle Preisgeld sicherten.

Eben Upton, der Geschäftsführer von Raspberry Pi, hob hervor, dass alle erfolgreichen Angriffe physische Zugriffe auf das Gerät erforderten. Die Angreifer setzten auf eine Kombination aus Spannungsimpulsen, Laserlicht und elektromagnetischen Feldern, um die Sicherheitsmechanismen des Chips zu umgehen. Upton kündigte an, dass einige der aufgedeckten Schwachstellen in zukünftigen Revisionen des RP2350 behoben werden sollen und sie wurden bereits als Errata in die offizielle Dokumentation aufgenommen.

Während eines Interviews erklärte Upton, dass Raspberry Pi transparent mit seinen Schwachstellen umgehe, um Vertrauen bei den Nutzern zu schaffen und sich zugleich von anderen Unternehmen abzuheben.

Die Gewinner des RP2350 Hacking Challenges

Die Gewinner des Wettbewerbs sind Aedan Cullen, Marius Muench, Kévin Courdesses und das Unternehmen IOActive. Eine besondere Erwähnung verdient Thomas Roth von Hextree, der den im RP2350 integrierten Glitch-Detektor erfolgreich überwinden konnte.

Aedan Cullen präsentierte seinen Angriff bereits auf dem Chaos Communication Congress Ende 2024 und demonstrierte, wie er die OTP-Schutzmechanismen durch Manipulation der Spannungsversorgung umging. Zusätzlich zeigte er beeindruckende Bilder des die RP2350 Architektur.

Prof. Markus Muench von der Universität Birmingham, ein weiterer Gewinner, injizierte Spannungsimpulse um den RP2350 aus der Bahn zu bringen und erhielt dafür Anerkennung.

Kévin Courdesses hingegen öffnete das Gehäuse des Chips und induzierte mit präzisen Laserpulsen einen Fehler in der Signaturprüfung des Mikrocontrollers.

Die Spezialisten von IOActive setzten ein Elektronenmikroskop mit einem fokussierten Ionenstrahl (Focused Ion Beam, FIB) ein, um tiefere Einblicke in die Schaltungsteile zu erhalten und den passiven Spannungskontrast (Passive Voltage Contrast, PVC) sichtbar zu machen.

Fazit:

Die Herausforderungen, die der RP2350 an Hacker stellt, sind enorm, aber die bisherigen Erfolge zeigen, dass es immer kreative Köpfe gibt, die bereit sind, sich diesen Herausforderungen zu stellen. Wie gut ist Deine Cyber-Sicherheit? Könntest Du es schaffen, die Sicherheitsvorkehrungen dieses innovativen Mikrocontrollers zu überlisten? Lass es uns wissen!

Brasil (PT)

Brasil (PT)

Canada (EN)

Canada (EN)

Chile (ES)

Chile (ES)

Česko (CS)

Česko (CS)

대한민국 (KO)

대한민국 (KO)

España (ES)

España (ES)

France (FR)

France (FR)

Hong Kong (EN)

Hong Kong (EN)

Italia (IT)

Italia (IT)

日本 (JA)

日本 (JA)

Magyarország (HU)

Magyarország (HU)

Norge (NO)

Norge (NO)

Polska (PL)

Polska (PL)

Schweiz (DE)

Schweiz (DE)

Singapore (EN)

Singapore (EN)

Sverige (SV)

Sverige (SV)

Suomi (FI)

Suomi (FI)

Türkiye (TR)

Türkiye (TR)