Technológia: Megdöbbentő hír: sikerült feltörni a veszélyes Akira zsarolóvírust!

2025-03-29

Szerző: Dániel

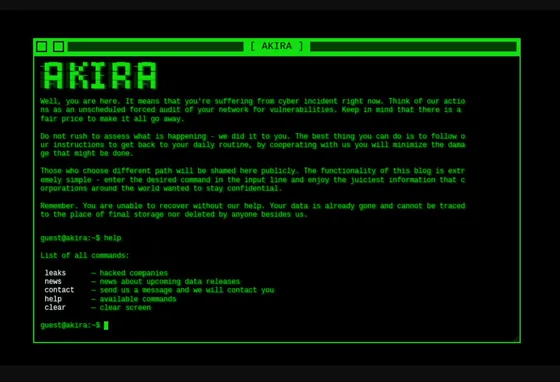

Az Akira zsarolóvírus eddig legalább 42 millió dollárt zsebelt be a fejlesztőinek, és már nem titok, hogy meglehetősen magas váltságdíjakra szoktak számítani. A vírus célkeresztjében nagyvállalatok állnak, akiktől joggal remélhetik, hogy pénzt fognak kérni az adataink visszaadásáért.

A vírus kiadása óta az Avast már korábban kiadott egy ingyenes titkosítás-megszakító eszközt, amelyet a vírus ellen terveztek, de a fejlesztők azóta orvosolták a programban felfedezett hibákat, lehetővé téve, hogy a vírus ismét teljes erejével garázdálkodhasson. Most azonban egy indonéz programozónak, Yohanes Nugrohonak köszönhetően áttörést értek el: kifejlesztett egy dekódolót az Akira ransomwre-hez.

Blogbejegyzésében részletesen bemutatja, hogyan fedezte fel a sebezhetőséget és sorra vezeti végig a visszafejtéshez szükséges lépéseket. Kiderül, hogy ez a zsarolóvírus dinamikusan generál egyedi kulcsokat minden fájlhoz, négy különféle időbélyeget felhasználva, ami nanomikroszekundumos pontossággal történik. Ezeket a kulcsokat az SHA-256 függvény 1500 körén keresztül kivonatolja, végül pedig az RSA-4096 algoritmussal titkosítja a kulcsokat, amelyeket minden titkosított fájl végéhez hozzáfűz.

Yohanes GPU-kat felhasználva készítette el a dekódolót, figyelembe véve, hogy a ransomware titkosítási kulcsai a támadás pontos pillanatától függnek, ami a nanomikroszekundumos mérések jelentőségét világítja meg, hiszen minden fájlhoz egyedi kulcs tartozik. Érdekesség, hogy az általa alkalmazott módszer új megközelítést alkalmaz az összetett matematikai probléma megoldására, amely során rengeteg billentyűkombinációt kell rövid időn belül tesztelni.

A használt GPU, az RTX 3060 nem volt eléggé gyors, csupán 60 millió kombinációt tudott feldolgozni másodpercenként, és még az RTX 3090 sem hozott jelentős változást. Végül egy felhőszolgáltatástól bérelt 16 RTX 4090 GPU-t, amelyeknek a teljesítménye nem volt hiába való: mindössze tíz óra alatt sikerült brute force támadással feltörnie a ransomware-t.

Yohanes elérhetővé tette az eszközét a GitHubon, és arra biztatta a GPU szakértőket, hogy finomítsák és optimalizálják a módszert. Az Akira mögött állók vélhetően hamarosan befoltozzák ezt a kiskaput a jövőbeli támadások érdekében, ahogy azt az Avast visszafejtési kiadása után is tették. Mindezek ellenére, akik már áldozatul estek az Akira zsarolóvírusnak, most nagy eséllyel visszakaphatják fájljaikat ezzel a módszerrel! Ne hagyd ki ezt a szenzációs fejleményt!

Brasil (PT)

Brasil (PT)

Canada (EN)

Canada (EN)

Chile (ES)

Chile (ES)

Česko (CS)

Česko (CS)

대한민국 (KO)

대한민국 (KO)

España (ES)

España (ES)

France (FR)

France (FR)

Hong Kong (EN)

Hong Kong (EN)

Italia (IT)

Italia (IT)

日本 (JA)

日本 (JA)

Magyarország (HU)

Magyarország (HU)

Norge (NO)

Norge (NO)

Polska (PL)

Polska (PL)

Schweiz (DE)

Schweiz (DE)

Singapore (EN)

Singapore (EN)

Sverige (SV)

Sverige (SV)

Suomi (FI)

Suomi (FI)

Türkiye (TR)

Türkiye (TR)

الإمارات العربية المتحدة (AR)

الإمارات العربية المتحدة (AR)